Para configurar VLANS en firewall Fortigate, primeramente, debemos definir las VLANS en las interfaces del firewall. Con esto ganamos la segmentación del tráfico.

Seguimos avanzando en la configuración de fortigate, en esta entrada os voy a mostrar como configurar VLANS en firewall Fortigate para segmentar el tráfico. Hay varias formas de dividir el tráfico ya sea mediante una conexión física como os mostramos en esta anterior entrada pero que pasaría si nuestros puertos son limitados? Para eso existen las VLANS.

En este ejercicio partimos de la base de que tenemos la siguiente red usuarios y dentro de usuarios, tenemos múltiples tipos de perfiles los cuales no queremos que compartan red.

- Red de usuarios 172.16.0.1/24

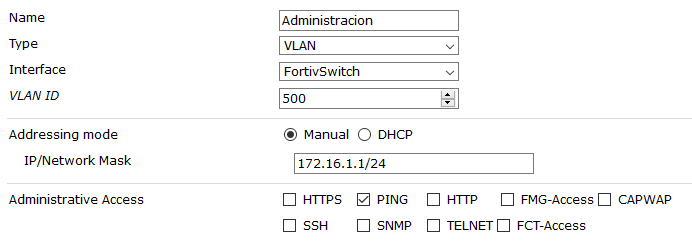

- Administración 172.16.1.1/24 VLAN500

- Ingeniería 172.16.2.1/24 VLAN501

- Dirección 172.16.3.1/24 VLAN502

- Logística 172.16.4.1/24 VLAN503

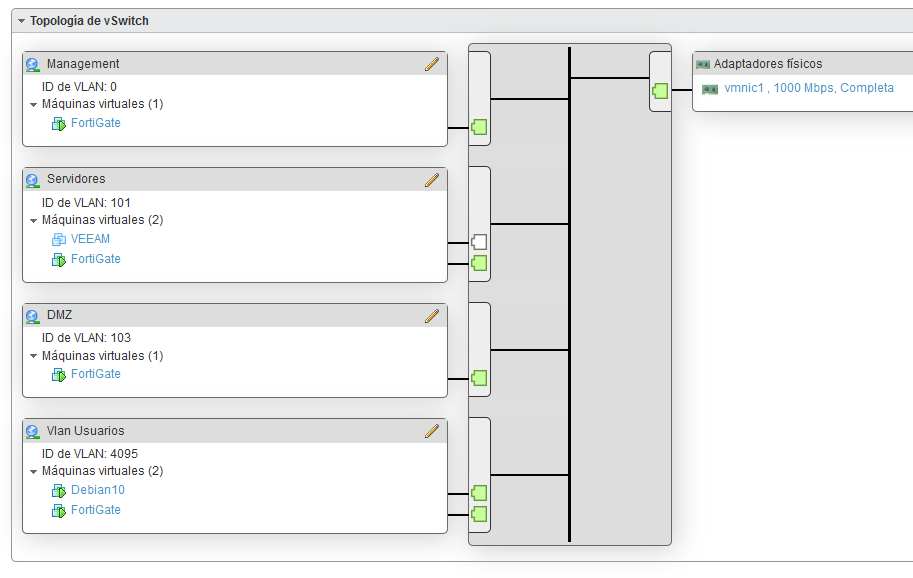

En mi caso como estoy usando los vSwitch tendremos que poner el port group del ESXi en modo trunk, para ello recordamos que tenemos la VLAN ID 4095.

Lo normal es que existan switches tanto centrales como de aprovisionamiento, como la práctica que puedo hacer es limitada, utilizaré direccionamiento fijo simplemente para verificar que las VLANS funcionan y las políticas también.

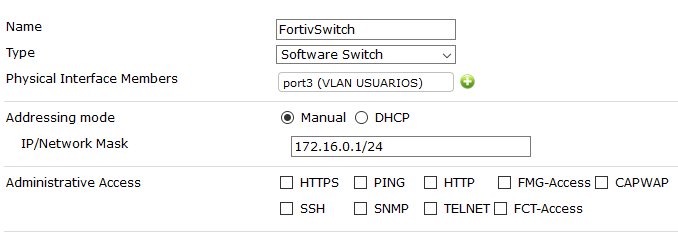

Accedemos a nuestro portal de Fortigate y creamos un switch para el puerto3, en mi caso la tercera tarjeta conectada al fortigate es la que pertenece al port trunk ( Vlan usuarios ):

Una vez hemos creado el switch, procedemos a crear las VLANS:

Realizamos la misma acción con todas las VLANS que hemos mencionado al principio del post. Como podréis observar no cambia mucho respecto a la definición de una interfaz física como hicimos anteriormente en este post.

Una vez hemos definido todas las VLANS, queda pendiente asignar las políticas para dar los accesos correspondientes. Podemos hacer directamente una política para cada VLAN o bien crear una zona y aplicar sobre ella dicha política, realizaremos ambas cosas.

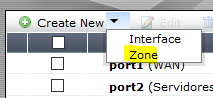

En el mismo apartado de «System»>»Network»>»Interfaces» creamos en el desplegable de «Create new» para seleccionar «New Zone»:

Definimos una nueva zona para la todas las VLANS que hemos creado anteriormente y dejamos marcado la casilla «Block intra-zone-traffic» esta casilla lo que nos permitirá es que las distintas VLANS no puedan comunicarse entre sí. Ahora a través del menú de políticas «Policy»>»Policy»>»Policy» creamos una nueva política para permitir la salida a internet en todas las VLANS:

- Incoming Interface: Zona usuarios ( La zona que hemos creado anteriormente )

- Source Address: All

- Outgoin Address: WAN

- Destination Address: All

- Service: All

- Enable NAT: Habilitamos la NAT

- Logging Options: Log all Sessions

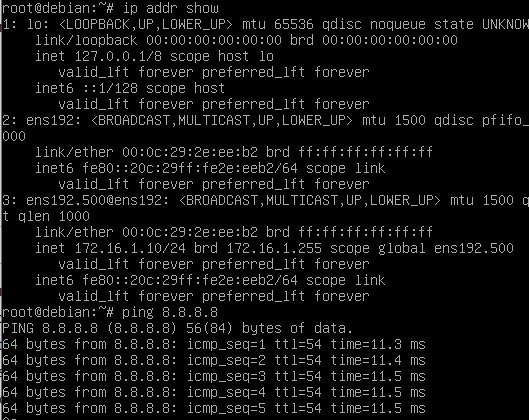

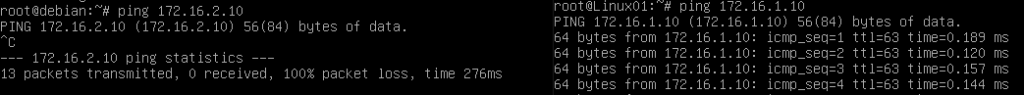

Ya podemos comprobar que efectivamente, tenemos internet en alguna de nuestras máquinas virtuales. Recordamos que tenemos que tener creadas las rutas estáticas para cada interfaz que queramos dar salida a internet. Puedes ver este post para más información.

Como habéis podido comprobar, las ventajas que tiene trabajar con zonas y VLANS son muy amplias, puesto que nos permite manipular decenas de VLANS con una sola política aplicada sobre una zona, pero ¿qué pasa cuando queremos aplicar una política para una VLAN en concreto?

Cuando queremos aplicar exclusiones para una VLAN concreta, esas interfaces, tanto origen y destino, no pueden pertenecer a ninguna zona, por lo que esto es su principal desventaja.

Para ello, necesitamos quitar el grupo de administración y ingenieria de la zona creada anteriormente, una vez eliminado en el apartado de políticas creamos una nueva con las siguientes definiciones:

- Incoming Interface: Ingenieria

- Source Address: All

- Outgoing Address: Administracion

- Destination Address: All

- Service: All

- Loggin Options: Log all Sessions

Si hacemos un ping desde ingenieria a administración veremos que llegamos pero no en el sentido contrario. Esta política está permitiendo que los equipos de Ingeniería lleguen a Administración pero no al contrario.

Espero que esta guía te haya servido de ayuda para entender un poco mejor cómo funcionan las VLANS en Fortigate. Para realizar dichas pruebas, necesitarás realizar una configuración en la interfaz de la máquina virtual, te dejo la siguiente entrada en la cual explico dicha tarea.

También te dejo información oficial respecto a las VLANS en la web de fortinet

¡Hasta la próxima!

Muy buen articulo, viendo que de segmentacion y VLans se trata le realizo una consulta. Cuando las VLans estan configuradas en sus puertos como nativas, estas operan sin inconveniente, pero si estan configuradas como allowed-vlans estas dejan de funcionar autimaticamente. No logro comprender estre comportamiento ni darle solucion. Algunas ves vio algo similar. Saludos.