En esta entrada vamos a realizar una configuración inicial en un firewall Fortigate.

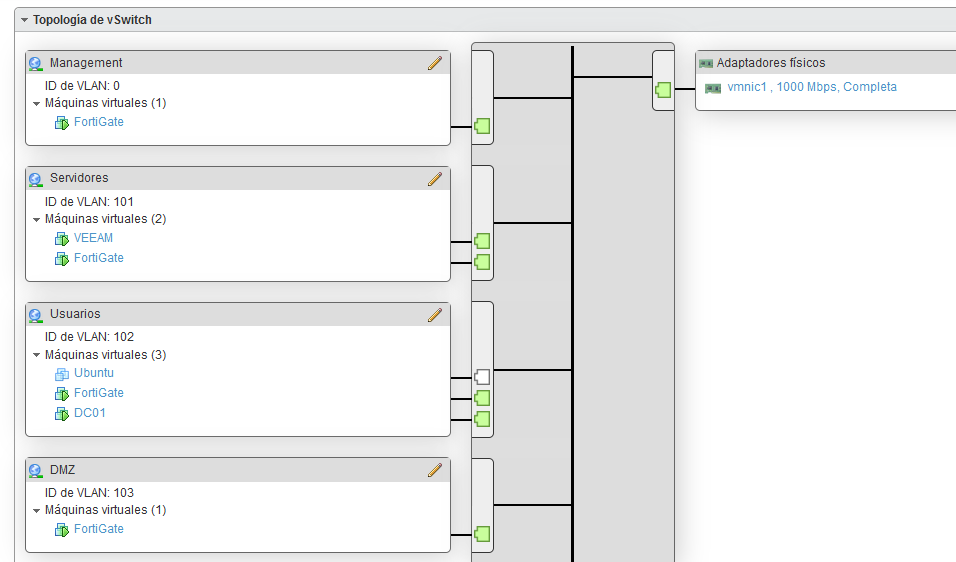

Para ello, previamente tenemos que tener una serie de requisitos ya configurados en nuestro hardware. En mi caso me sirvo de los vSwitch virtuales del ESXi. Si quieres tener más información para configurar VLANS en estos dispositivos, aquí te dejo la siguiente entrada.

En el siguiente enlace os dejaré la versión 5.0 que será la que utilizaremos en esta serie de posts. Puedes descargarla haciendo click aquí.

Mi arquitectura de red va a tener las siguientes redes

- 1- Interfaz WAN 192.168.1.53/24

- 2- Interfaz de servidores 192.168.2.1/24

- 3- Interfaz de usuarios 192.168.3.1/24

- 4- Interfaz de DMZ 192.168.4.1/24

No confundir VLANS con interfaces, en este caso una interfaz sería el puerto y una VLAN el tráfico que se puede enrutar a través del puerto. En nuestro caso al tener un entorno virtualizado y contar solamente con un switch y un servidor, necesitamos el uso de VLANS para no mezclar el tráfico con mi red local. Pero de cara al fortigate appliance es todo transparente y supondría una conexión física, solamente para este caso. Más adelante realizaremos la misma configuración, pero pasando distintas VLANs a través de las propias interfaces del firewall.

Partimos de la base de que ya tenemos configurado el switch y el ESXi para realizar esta práctica.

Accedemos al panel web del Fortigate VM64 y en la sección de «Network»>»Interfaces» seleccionamos el port1 para configurar con la siguiente configuración:

- Alias: WAN ( es un nombre descriptivo )

- Addressing mode: manual

- IP/network: 192.168.1.53/255.255.255.0

- Administrative access: HTTP y SSH ( esto son los accesos que permitiremos desde esta red )

Realizamos la siguiente configuración para el port2:

- Alias: Servidores

- Addressing mode: manual

- IP/network: 192.168.2.1/255.255.255.0

- DHCP Server: Enable ( y lo dejamos todo por defecto )

- Administrative access: PING y HTTP

Realizamos la siguiente configuración para el port3:

- Alias: Usuarios

- Addressing mode: manual

- IP/network: 192.168.3.1/255.255.255.0

- DHCP Server: Enable ( y lo dejamos todo por defecto )

- Administrative access: PING

Realizamos la siguiente configuración para el port4:

- Alias: DMZ

- Addressing mode: manual

- IP/network: 192.168.4.1/255.255.255.0

- DHCP Server: Enable ( y lo dejamos todo por defecto )

- Administrative access: PING

Nuestra red habrá quedado de la siguiente manera:

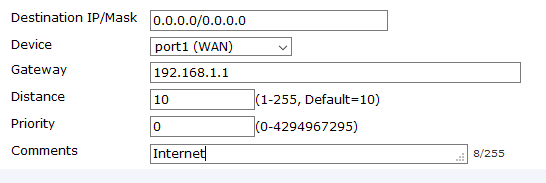

Ahora lo que tendremos que definir son las rutas para provisionar de conexión a través de nuestra interfaz WAN y nuestro router.

Para ello vamos a «Router»>»Static routes» y mediante «Create new» accederemos al menú para crear una nueva ruta, con la configuración de la imagen:

Definimos 0.0.0.0/0.0.0.0 porque queremos ir hacia todas las direcciones. Definimos el dispositivo por el cuál vendrá el tráfico que en este caso será la WAN y después indicamos nuestra gateway. Realizamos la misma acción para todos los puertos.

Ahora solamente tendremos que definir las políticas que permitan dicho enrutamiento. Nos dirigimos a «Policy»>»Policy» y seleccionaremos «Create new». Definiremos las siguientes políticas

- Incoming Interface Servidores, Usuarios y DMZ

- Source address: All

- Outgoing Interface: WAN

- Destination address: All

- Service: All

- Enable NAT: Lo marcamos

- Logging options: Log all session

El resto de opciones las dejamos por defecto, en esta acción lo que estamos permitiendo es que cualquier tráfico de nuestras interfaces definidas hacia WAN sea permitido cualquier servicio. Como en mi caso estoy trabajando detrás de un router que está en modo NAT, debo seleccionar dicha opción para que sea capaz de enrutar el tráfico a mi router físico.

Ahora permitiremos el tráfico de la red Usuarios a Servidores, pero no en el sentido contrario, para ello crearemos la siguiente política:

- Incoming Interface Usuarios

- Source address: All

- Outgoing Interface: Servidores

- Destination address: All

- Service: All

- Logging options: Log all session

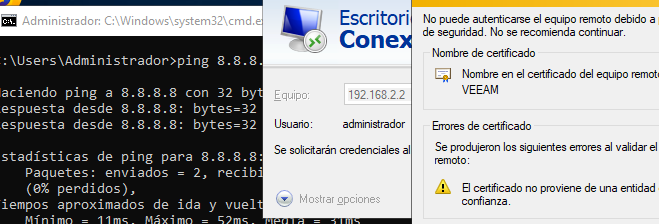

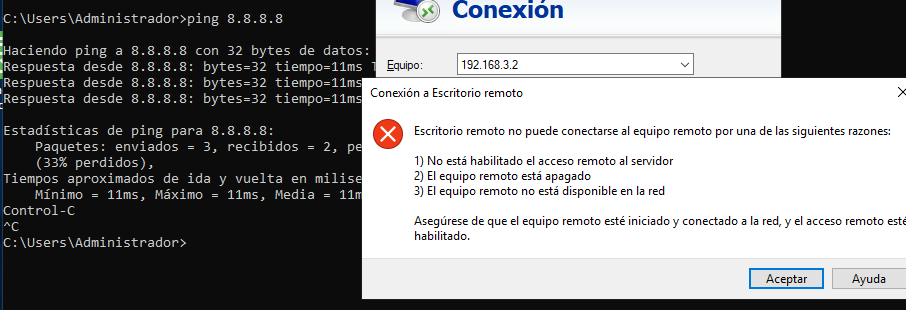

Solamente tendremos que asignar a las máquinas virtuales los adaptadores correspondientes de nuestro ESXi para realizar las pruebas, como podremos ver desde la red de Usuarios tenemos internet y llegamos a la red de servidores.

Pero desde la red de servidores no llegaremos a la red de usuarios, pese a que si tendremos acceso a internet.

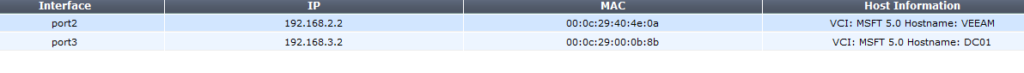

También podremos comprobar las IP’s asignadas por el DHCP en «System»>»Monitor»>»DHCP Monitor».

En la anterior entrada explico como habilitar la UI de Fortigate, no te la pierdas!. También te dejo la web cookbook de fortinet, la biblia de la documentación de Fortinet con casos prácticos.

¡Hasta la próxima!