En esta entrada vamos a hablar sobre el Firewall de Application Gateway en Azure. Application Gateway nos permite crear sitios web de alta escalabilidad y disponibilidad proporcionando un balanceador de carga HTTP y control de entrega.

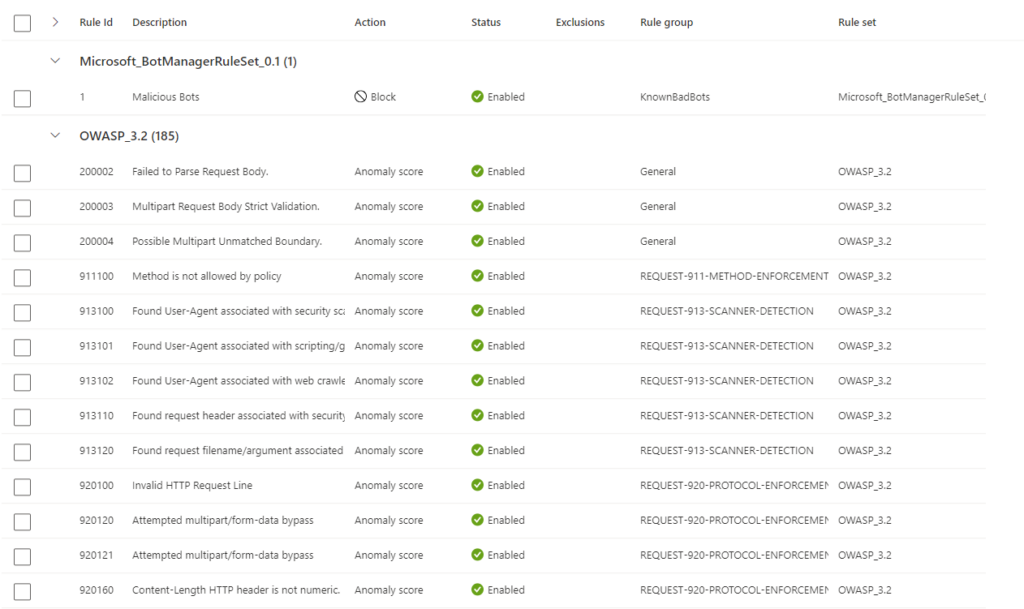

El firewall de application gateway azure se basa en el conjunto de reglas básicas (CRS) de OWASP.

En Azure disponemos de multiples equilibradores de carga en función de la tarea que queremos desempeñar. Podemos utilizar Traffic Manager si lo que buscamos es un enrutamiento global basado en DNS. Frontdoor cuando necesitamos enrutamiento global del tráfico web y optimizar el rendimiento y confiabilidad de los usuarios mediante una conmutación por error global rápida. A Load Balancer para un equilibrador de red convencional. En este caso vamos a hablar del firewall de application gateway, el application gateway es un equilibrador de carga que permite administrar el tráfico a las aplicaciones web, una de las particularidades de este equilibrador es que trabaja en la capa de aplicación.

Más concretamente, haremos mención a la posibilidad de usar un WAF (WebFirewallApplication) de forma nativa en la entrada de nuestro application gateway.

El WAF tiene dos formas de ejecución:

- Modo de detección: En este modo, monitoriza y registra todas las amenazas. En el modo detección, el firewall no bloqueará las amenazas detectadas.

- Modo de prevención: En el modo prevención bloquea las intrusiones y ataques detectados por las reglas. Los ataques quedarán registrados en los registros del WAF.

Como se puede ver en la imagen, de forma nativa Azure nos implementará una serie de reglas CRS 3.2.

Para cada una de las reglas, además de aplicarlas específicamente para una aplicación, grupo o varias, podemos tomar acciones respectivamente

- Permitir: la solicitud pasa por WAF y se reenvía al servidor back-end. Ninguna otra regla de prioridad más baja puede bloquear esta solicitud, estas reglas solamente se podrán aplicar sobre reglas de Bot Manager.

- Bloquear: El WAF bloqueará la solicitud y enviará un mensaje de acceso denegado al cliente sin que nuestra backend reciba la petición.

- Registrar: la acción se registra en los registros y se seguirá evaluando las reglas de prioridad más baja.

- Puntuación de anomalías: esta es la acción predeterminada para el conjunto de reglas de CRS donde la puntuación total de anomalías se incrementa cuando hay una coincidencia con una regla con esta acción. Esta acción no se pueden aplicar sobre las reglas Bot Manager.

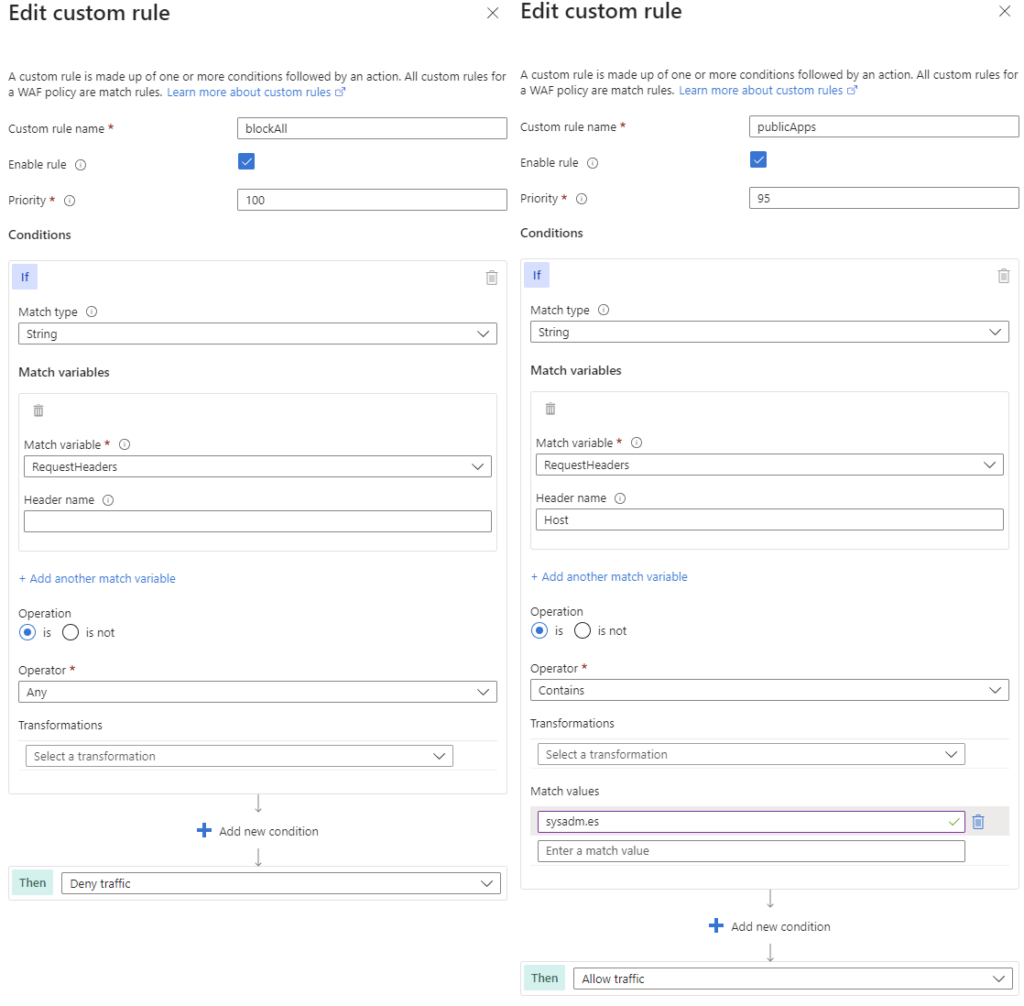

Otra de las cosas que podemos hacer es crear reglas customizadas en base a nuestras cabeceras, además de añadirlas, modificarlas o incluso eliminarlas. Podrás leer más información aquí.

Por ejemplo, podemos tenemos dos reglas, una que de forma nativa nos bloquee todo el acceso y otra que nos permita el acceso a una sola web como puede ser nuestro caso.

Siempre y cuando designamos un orden prioritario, cuanta menor prioridad tenga la regla, más prioritaria será. Aquí podrás leer más información acerca de qué es un application gateway.

En esta entrada te dejo una guia sobre como utilizar la distribución de Amazon linux en un servidor onpremise.

Si has llegado hasta aquí, muchas gracias por tu lectura, espero que esta redacción sirva para dar el paso a probar los recursos disponibles de Azure y te sean de gran ayuda.

¡Hasta la próxima!