Microsoft hace cosa de dos días ha sacado un nuevo parche de seguridad para windows 10. Actualización de seguridad CredSSP para CVE-2018-0886

El protocolo del proveedor de servicios de seguridad de credenciales (CredSSP) es un proveedor de autenticación que procesa las solicitudes de autenticación de otras aplicaciones. Existe el siguiente parche CredSSP para CVE-2018-0886.

Existe una vulnerabilidad de ejecución de código remota en versiones de CredSSP que no hayan sido revisadas. Un atacante que aproveche esta vulnerabilidad puede usar las credenciales del usuario para ejecutar código en el sistema afectado. Cualquier aplicación que dependa de CredSSP para realizar la autenticación puede verse afectada por este tipo de ataque.

Esta actualización de seguridad hace frente a esta vulnerabilidad corrigiendo la manera en que CredSSP valida las solicitudes durante el proceso de autenticación. Más información aquí.

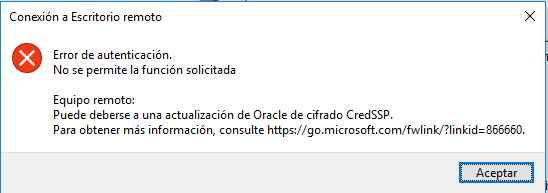

Básicamente, nos encontraremos el siguiente mensaje si intentamos conectarnos a un equipo el cuál no tiene dicha actualización de seguridad. Ya sea windows server o no. Esto aplica a todo tipo de conexiones remotas que utilizan dicha autentificación, por ejemplo, conexión remota de eventvwr, hyper-V administrator, etc…

En un entorno de test, como me ha sucedido a mi en el servidor Hyper-V, la solución rápida pasa por ir a las políticas locales de nuestro cliente, Ejecutamos «gpedit.msc».

Nos dirigimos a:

Configuración de Equipo -> Plantillas Administrativas -> Sistema -> Delegación de credenciales -> Corrección del oráculo de cifrado

Encontraremos las siguientes opciones:

-

- Forzar clientes actualizados: las aplicaciones cliente que usen CredSSP no podrán revertirse a las versiones no seguras y los servicios que usen CredSSP no aceptarán clientes sin revisión. Nota: Esta configuración no debe implementarse hasta que todos los hosts remotos sean compatibles con la versión más reciente.

-

- Mitigado: las aplicaciones cliente que usen CredSSP no podrán revertirse a la versión no segura, pero los servicios que usen CredSSP aceptarán clientes sin revisión. Consulta el vínculo siguiente para obtener información importante sobre el riesgo que plantean los clientes sin revisión restantes.

-

- Vulnerable: las aplicaciones cliente que usen CredSSP expondrán los servidores remotos a ataques al admitir la reversión a versiones no seguras, y los servicios que usen CredSSP aceptarán clientes sin revisión.

En mi caso lo he dejado «habilitado» y con la opción de «Vulnerable», guardamos, NO hace falta reiniciar para que surja efecto.

Una vez hecho esto ya tendremos acceso como siempre. Ojo porque esta opción no es la más recomendable sino la solución rápida para recobrar la conectividad, los servidores se deberán ir actualizando con este parche de seguridad para mitigar la vulnerabilidad y establecer la conexión de forma segura y correctamente, lo mismo para los clientes.

Podéis descargar la actualización para parchear Windows 10 y windows server 2016, bajo la build 17134.48. Si no sabéis qué build tenéis, haciendo un dxdiag, os lo indicará:

El parche indicado lo podéis descargar de aquí.

Más información en la nota informativa respecto a CredSSP para CVE-2018-0886, por parte de Microsoft aquí. Si quieres enterarte de cómo configurar tu servidor Hyper-V para conectarte de forma remota, revisa el siguiente artículo!

Hasta la próxima.