Primeramente configuraremos nuestro servidor mediante el apt OpenSSH server

Nos validaremos como root poniendo «su» y la password del usuario root. Una vez hecho

Procederemos a instalar el servidor SSH, OpenSSH server.

apt install openssh-server

El siguiente paso es crear el directorio .ssh para el usuario que vamos a utilziar, en este caso el usuario «nagios» por lo que vamos a nuestra raíz que sería la siguiente /home/nagios/ y aqui creamos el directorio.

mkdir -p .ssh

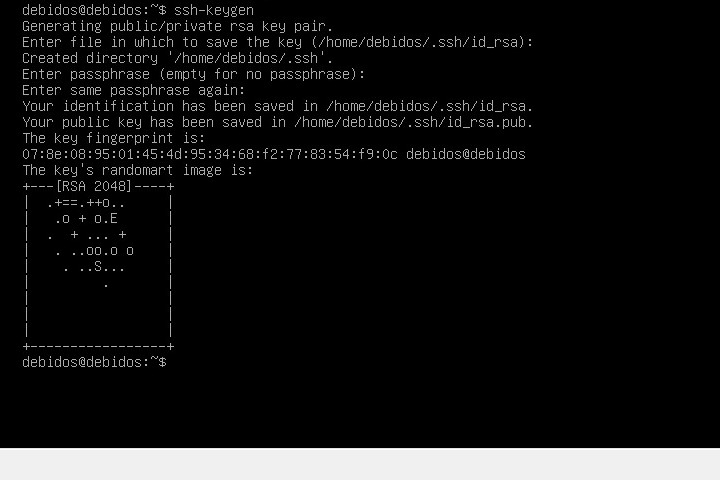

Ahora procederemos a configurar el entorno cliente para validar el acceso mediante SSH. Lo primero que vamos a hacer es generar las claves. Estas acciones las realizaremos desde un usuario normal, en nuestro caso el usuario «Debidos». Escribimos el siguiente comando:

ssh-keygen

Podemos utilizar todos los parámetros por defecto para generar la clave.

Por defecto se guarda en nuestra carpeta de home por lo que como nosotros vamos a utilizar el usuario «debidos» se ubicará en /home/debidos/.ssh

Accedemos a nuestra carpeta .ssh y dentro tendremos nuestra clave pública y nuestra clave privada.

El archivo id_rsa es la clave privada, esta clave es la que se aloja en nuestro equipo y la que NO debemos compartir con nadie, es más se recomienda hacer un backup de este archivo en alguna unidad externa por precaución.

El archivo id_rsa.pub es la clave pública, la cual tenemos que copiarla al servidor al cual queremos conectar.

Una vez hecho esto ya solo queda traspasar la clave pública del cliente al servidor destino.

Para ello utilizaremos un software que utilice el protocolo SFTP como es el winSCP.

Llegados a este paso es probable que dentro del winSCP no veamos estas carpetas en nuestro servidor, esto es debido a que estan protegidas. Para ello vamos a tener que editar nuestro archivo id_rsa.pub en nuestro cliente. Para ello editaremos nuestro fichero de la siguiente manera:

nano /home/debidos/.ssh/id_rsa.pub

Haremos un simple cambio sin editar el string, para que nos obligue a guardar el archivo pero esta vez lo guardaremos con otro nombre, por ejemplo «fichero»

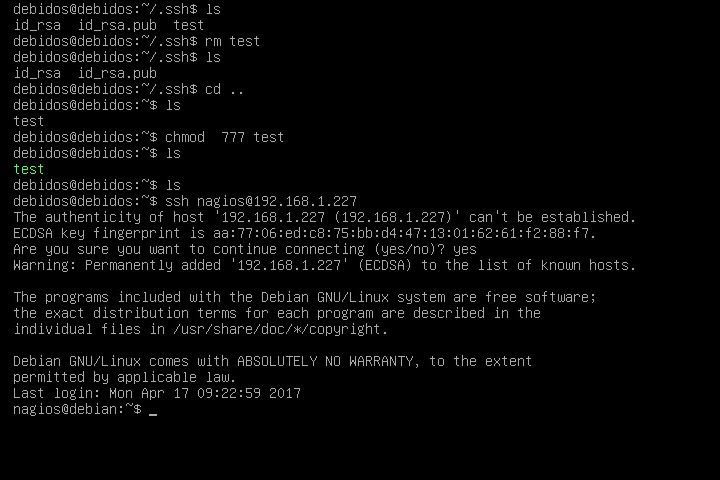

El siguiente paso es extraer ese fichero y darle los permisos necesarios para poder visualizarlo desde los directorios del winSCP. Para ello haremos lo siguiente:

cp /home/debidos/.ssh/fichero /home/debidos

chmod 777 fichero

Una vez hecho esto. Ya podemos actualizar el winSCP y veremos el archivo. Lo copiamos a nuestro equipo local y procederemos a copiarlo en el servidor de la misma forma pero a la inversa. Para ello lo copiamos en la carpeta /home/nagios desde el winSCP

Una vez hecho esto accedemos al servidor y haremos lo siguiente

nano /home/nagios/fichero

Haremos un pequeño cambio igual que antes, para que nos obligue a guardar el fichero, esta vez el fichero lo guardaremos con el nombre authorized_keys. Una vez hecho esto copiaremos el fichero en el directorio que le corresponde. En este caso dentro de la carpeta .ssh

cp /home/nagios/authorized_keys /home/nagios/.ssh/

Una vez comprobado que todo está correcto ya podemos borrar los ficheros que utilizamos para hacer el traspaso en ambos sitios. Para ello ejecutaremos los siguientes comandos

Cliente

rm /home/debidos/.ssh/fichero

rm /home/debidos/fichero

Servidor

rm /home/nagios/fichero

Ya solo nos queda verificar que la conexión se establece, podremos saberlo en el caso de que NO nos pida contraseña para acceder. Para ello desde la máquina cliente escribiremos, la nomenclatura es ssh usuario@host:

ssh nagios@debian

La primera vez nos saldrá un mensaje indicando que no se puede verificar la autentificación del host destino, si queremos proseguir con la conexión. Le diremos que si. En este paso en nuestro cliente se creará el siguiente archivo known_hosts dentro de la ruta /home/debidos/.ssh, aquí se guardarán los servidores a los que nos vamos conectando.

Hecho esto veremos que accederemos directamente al servidor sin que nos solicite la contraseña.

El siguiente paso es opcional, para añadir seguridad extra en nuestro servidor podemos deshabilitar el acceso por SSH mediante la verificación de la contraseña

Para ello editaremos los siguientes campos con nuestro usuario root.

nano /etc/ssh/sshd_config

Y modificaremos las siguientes entradas, en caso de que no existan crearlas. Recordamos que si llevan una # delante lo tendremos que quitar, ya que el # se utiliza para omitir.

ChallengeResponseAuthentication no

PasswordAuthentication no

UsePAM no

Volvemos a recordar que este paso es OPCIONAL ya que si perdemos nuestras keys el servidor estará inaccesible de forma remota. Una vez hecho esto, nuestra configuración habrá finalizado con exito.